Artigo

Artigo

Defesa em profundidade: a estratégia de múltiplas camadas contra as fraudes cibernéticas

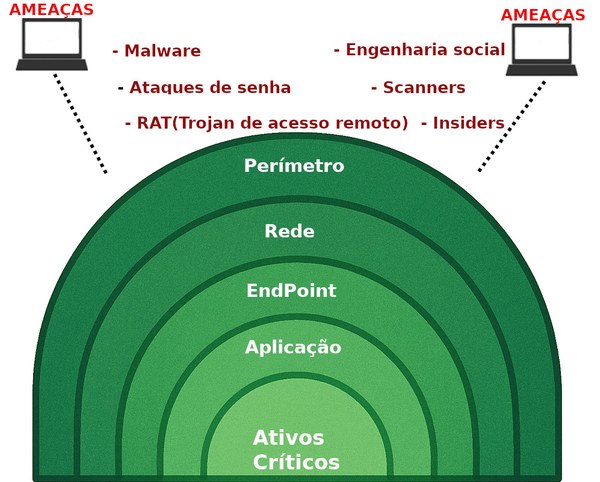

No cenário de ameaças digitais em constante evolução, depender de um único ponto de defesa tornou-se vulnerável. A Defesa em Profundidade (DID), ou segurança em camadas, surge como estratégia essencial para proteger ativos digitais e combater fraudes cibernéticas.

Mas o que é Defesa em Profundidade? A DID consiste em múltiplas barreiras — físicas, técnicas e administrativas — que atuam de forma complementar. Caso uma camada seja comprometida, as demais continuam protegendo o sistema, garantindo resiliência e reduzindo impactos nos negócios. Diferente de soluções isoladas, a DID é uma arquitetura holística de segurança, focada em prevenção, detecção e resposta.

Figura 1 - Defesa em profundidade ou Segurança em camadas

E quais seriam as principais barreiras/camadas que podem ser implementadas?

As principais camadas de defesa se distribuem principalmente em três categorias de controles:

- Físicos: bloqueios de acesso, videomonitoramento, biometria e proteção do ambiente.

- Administrativos: políticas de segurança, gestão de riscos, planos de contingência e conscientização de usuários.

- Técnicos: firewalls, antivírus, IDS/IPS, EDR, criptografia, autenticação multifator, segmentação de rede e hardening e controle de acesso

Juntamente com esses controles de acesso, utilizam-se outras camadas de controles preventivos (impedir ataques), detectivos (identificar incidentes) e corretivos (mitigar danos), como:

- Redundância: múltiplos controles resistem a falhas;

- Diversidade de defesas: ferramentas e métodos diferentes reduzem riscos comuns;

- Menor privilégio (Least Privilege): acesso restrito às funções necessárias;

- Zero Trust: nenhuma conexão é considerada confiável sem verificação;

- Monitoramento contínuo e adaptação: ameaças evoluem, exigindo atualizações frequentes.

Entre as principais funcionalidades da defesa em camada estão a prevenção, bloqueando ataques antes de acontecer, através de firewalls, antivírus, gestão de patches, criptografia, autenticação e segmentação de rede; a detecção, utilizando tecnologias e ferramentas de IDS, MISP e SIEM para monitorar comportamentos atípicos/anômalos, eventos suspeitos, movimentações laterais dentro da rede e análise comportamental; e, por fim, resposta e correção que englobam planos de contingência, respaldo e recuperação (backup/restore), ações de contenção rápidas e continuidade de negócios.

E afinal, quais as vantagens de se usar defesa em profundidade?

A utilização da Defesa em Profundidade oferece diversas vantagens estratégicas, sendo a resiliência o principal benefício. Cada camada de defesa funciona como uma barreira adicional contra invasores externos e internos, de modo que, se um controle falhar, os demais continuam atuando, diminuindo a probabilidade de um ataque comprometer todos os sistemas e permitindo que a organização responda, se adapte e continue operando mesmo sob ameaça, reduzindo impactos sobre dados, serviços e reputação. Por exemplo, caso credenciais de usuários sejam obtidas por meio de phishing, o acesso indevido pode ser impedido pela implementação de autenticação multifator (MFA).

Além disso, a aplicação da Defesa em Profundidade contribui para o cumprimento de normas e regulamentos, uma vez que leis e frameworks de segurança exigem controles redundantes e múltiplas camadas de proteção, como a norma ISO/IEC 27001, a Lei Geral de Proteção de Dados (LGPD) e o framework do NIST (National Institute of Standards and Technology). Essa abordagem também auxilia na mitigação de falhas humanas ou técnicas, cobrindo ações que possam causar danos de forma acidental ou maliciosa, incluindo erros em sistemas, configurações incorretas de hardware e processos com vulnerabilidades.

A seguir, você verá casos reais onde a defesa em profundidade dificultaria as explorações citadas.

Caso 1: Ataque à Target (EUA – 2013) – Invasão da rede da varejista Target, comprometendo os dados de cartão de crédito de mais de 40 milhões de clientes. O vetor de entrada foi a credencial de uma empresa terceirizada de climatização.[1]

Como a defesa em profundidade teria ajudado:

- Segmentação de rede: a separação entre a rede dos fornecedores e a rede de pagamentos teria dificultado a movimentação lateral dos invasores.

- Limitar o acesso dos fornecedores apenas ao necessário teria reduzido o impacto da violação.

- Monitoramento contínuo e alertas de comportamento anômalo: a detecção precoce de atividades suspeitas poderia ter impedido a instalação do malware nos sistemas de ponto de venda (POS).

Caso 2: Ransomware WannaCry (2017) - O ataque ransomware WannaCry, em maio de 2017, afetou mais de 200.000 computadores em mais de 150 países. Ele explorou uma vulnerabilidade no protocolo SMBv1 do Windows, conhecida como EternalBlue, desenvolvida pela NSA e vazada pelo grupo Shadow Brokers.[2]

Como a defesa em profundidade mitigaria:

- Gerenciamento de patches: a aplicação de atualizações de segurança teria corrigido a vulnerabilidade explorada.

- Firewalls internos e segmentação de rede: a limitação da propagação lateral do ransomware teria sido facilitada.

- Backups seguros e isolados: a recuperação rápida dos sistemas sem necessidade de pagamento de resgate teria sido possível.

Caso 3: Ataque ao Colonial Pipeline (2021) - Em maio de 2021, o Colonial Pipeline, maior oleoduto de combustível dos EUA, foi alvo de um ataque ransomware atribuído ao grupo DarkSide. Os invasores conseguiram acesso à rede da empresa por meio de uma senha comprometida de uma conta VPN inativa, que não possuía autenticação multifatorial (MFA).[3]

Como a segurança em camadas teria prevenido ou minimizado:

- Autenticação multifator: evitaria acesso inicial com credenciais vazadas.

- Segmentação entre redes IT (redes tradicionais) e OT (rede que controla processos físicos e infraestrutura industrial): impediria o comprometimento da infraestrutura operacional.

- Resposta rápida com EDR (Detecção e resposta em pontos finais/dispositivos) + planos de continuidade: reduziria tempo de parada.

Ao integrar autenticação multifator, segmentação de sistemas e monitoramento contínuo com SIEM e análise por IA, a segurança em camadas não apenas dificulta invasões, mas também permite a detecção precoce de comportamentos suspeitos e fraudes, como movimentações financeiras atípicas ou acessos indevidos. Nos casos apresentados, percebe-se que o elo mais fraco continua sendo o fator humano. Por isso, além das múltiplas camadas de defesa, é fundamental investir em treinamento, conscientização e engajamento dos usuários, promovendo uma cultura corporativa antifraude.

Dessa forma, a Defesa em Profundidade se mostra um modelo robusto e comprovado para proteção de ativos digitais. Em um ambiente cada vez mais exposto a ameaças sofisticadas, incluindo ataques a cadeias de suprimentos, ransomware, phishing avançado e fraudes cibernéticas, confiar em uma única barreira de segurança não é suficiente.

Ao combinar múltiplas camadas de proteção, monitoramento ativo e respostas rápidas, essa abordagem aumenta a resiliência, facilita a prevenção de fraudes e protege dados, serviços e reputação.

E você, diante desse cenário, ainda se sentiria seguro utilizando apenas seu nome de usuário e senha para acessar sistemas?

Referencias

1. KREBS, Brian. Email Attack on Vendor Set Up Breach at Target. Krebs on Security, 12 fev. 2014. Disponível em: https://krebsonsecurity.com/2014/02/email-attack-on-vendor-set-up-breach-at-target/ . Acesso em: 29 ago. 2025.

2. CISA. Indicators Associated With WannaCry Ransomware. Cybersecurity and Infrastructure Security Agency, 7 jun. 2018. Disponível em: https://www.cisa.gov/news-events/alerts/2017/05/12/indicators-associated-wannacry-ransomware . Acesso em: 28 ago. 2025.

3. DEFENSORUM. How One Compromised VPN Account Brought Down Colonial Pipeline. Defensorum, 20 jun. 2025. Disponível em: https://www.defensorum.com/compromised-vpn-account-colonial-pipeline/ . Acesso em: 29 ago. 2025.

____________________

Sobre a autora

Débora Sirotheau é gerente do Departamento de Combate à Fraude Cibernética do Serpro. Analista de TI com pós-graduação em redes de computadores pela UFPA. Advogada pós-graduada em Privacidade e Proteção de Dados Pessoais pela Faculdade de Direito da Universidade de Lisboa e pela Escola Superior do Ministério Público do RS. Certificada CIPM E CDPO/BR pela IAPP. Certificada NIST CSF 2.0 e NIST RMF. É conselheira titular do CNPD/ANPD. Palestrante. Professora convidada de proteção de dados em cursos de pós-graduação. Foi vice-Presidente da Comissão Especial de Proteção de Dados da OAB Nacional, Presidente da Comissão Estadual de Proteção de Dados e Conselheira Seccional da OAB/PA.

Débora Sirotheau é gerente do Departamento de Combate à Fraude Cibernética do Serpro. Analista de TI com pós-graduação em redes de computadores pela UFPA. Advogada pós-graduada em Privacidade e Proteção de Dados Pessoais pela Faculdade de Direito da Universidade de Lisboa e pela Escola Superior do Ministério Público do RS. Certificada CIPM E CDPO/BR pela IAPP. Certificada NIST CSF 2.0 e NIST RMF. É conselheira titular do CNPD/ANPD. Palestrante. Professora convidada de proteção de dados em cursos de pós-graduação. Foi vice-Presidente da Comissão Especial de Proteção de Dados da OAB Nacional, Presidente da Comissão Estadual de Proteção de Dados e Conselheira Seccional da OAB/PA.