Artigo

Artigo

Fraude: Uma das Consequências de um Ataque Bem-Sucedido?

A fraude, sob a ótica legal e corporativa, configura-se como qualquer conduta destinada à obtenção de vantagem indevida por meio de manipulação, engano ou omissão deliberada de informações. No Brasil, o artigo 171 do Código Penal caracteriza a fraude como “obtenção de vantagem ilícita mediante erro induzido por artifício” (Decreto-Lei nº 2.848/1940). [1] No contexto digital, esse crime se tornou mais complexo, envolvendo:

- Vazamento de dados pessoais (conforme previsto no Art. 46 da Lei Geral de Proteção de Dados – LGPD);

- Exploração de falhas técnicas, como o uso indevido de APIs expostas ou mal monitoradas;

- Engenharia social, sendo que 43% dos ataques cibernéticos têm início com e-mails fraudulentos (IBM Security, 2024) [2].

Além dos métodos tradicionais, novas tecnologias, especialmente as baseadas em Inteligência Artificial (IA), vêm ampliando o escopo e a sofisticação das fraudes. Paralelamente, a expansão de dispositivos conectados e novas arquiteturas digitais criam vulnerabilidades emergentes, exigindo maior atenção e atualização constante das estratégias de defesa.

Este artigo analisa os principais vetores de fraude, suas origens e o papel da cibersegurança na mitigação desse risco crescente. A compreensão das origens desses ataques é essencial para delinear estratégias eficazes de defesa.

Origem das Fraudes

As fraudes cibernéticas têm evoluído em paralelo ao avanço tecnológico. Historicamente associadas à falsificação de documentos ou práticas enganosas presenciais, hoje elas se manifestam predominantemente por meio de vetores digitais, explorando vulnerabilidades em sistemas, redes e usuários.

A exploração bem-sucedida dessas vulnerabilidades pode resultar em vazamento de dados, sequestro de informações, interrupção de serviços e, principalmente, fraudes financeiras e identitárias.

Além dos métodos tradicionais, observa-se o crescimento das fraudes baseadas em inteligência artificial (IA), que potencializam ataques com alto grau de sofisticação e dificuldade de detecção. Exemplos incluem deepfakes vocais, capazes de simular vozes reais para golpes financeiros, e campanhas de phishing geradas por IA que produzem mensagens altamente persuasivas e personalizadas, aumentando a efetividade das fraudes.

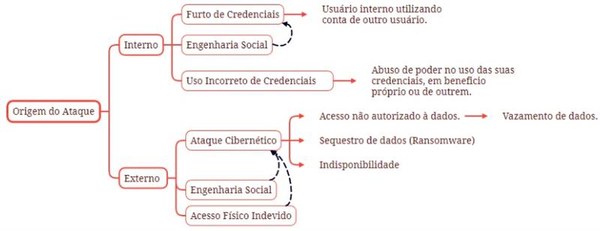

As origens dos ataques que resultam em fraude podem ser classificadas em duas categorias principais:

1. Fraudes Internas

Derivadas de ações de colaboradores ou terceiros com acesso ao ambiente organizacional. Entre os principais vetores internos, destacam-se:

- Uso indevido de credenciais: acesso a contas de outros usuários, frequentemente decorrente de falhas na gestão de senhas ou manipulação não intencional.

- Engenharia social interna: situações em que colaboradores, por falta de conscientização, acabam fornecendo acessos ou realizando ações sem a devida autorização.

- Uso inadequado de privilégios: utilização de acessos e permissões além do necessário, que pode ocorrer por desconhecimento ou processos não claros.

De acordo com o relatório da Verizon Data Breach Investigations Report (2024), cerca de 19% das violações de dados envolvem atores internos, muitas vezes ligados à má gestão de privilégios ou engenharia social. [3]

2. Fraudes Externas

Provenientes de agentes externos, como cibercriminosos ou grupos organizados, que exploram falhas em sistemas, redes ou na infraestrutura humana das organizações. Os principais métodos incluem:

- Ataques cibernéticos diretos, como exploits, injeções de código, ransomware e acesso não autorizado a sistemas sensíveis, podendo causar desde vazamento de dados até sequestro de sistemas inteiros;

- Engenharia social, como phishing e pretexting, para capturar credenciais de acesso ou executar transações indevidas;

- Fraudes baseadas em IA, como deepfake vocal, que simula vozes reais para autorizar transações fraudulentas, e GPT-Phishing, em que e-mails são gerados por IA com persuasão realista e alto grau de personalização, tornando os ataques mais difíceis de serem detectados;

- Acesso físico indevido, em casos em que dispositivos ou ambientes físicos são comprometidos, como servidores, terminais ou notebooks desprotegidos.

Esses vetores externos, aliados às ameaças internas, formam um ecossistema de risco que se manifesta nas diversas superfícies de ataque exploradas por cibercriminosos.

Segundo a Kaspersky (2024), mais de 65% dos ataques com consequências financeiras têm origem em campanhas externas de engenharia social, sendo o phishing o vetor inicial mais recorrente. [4]

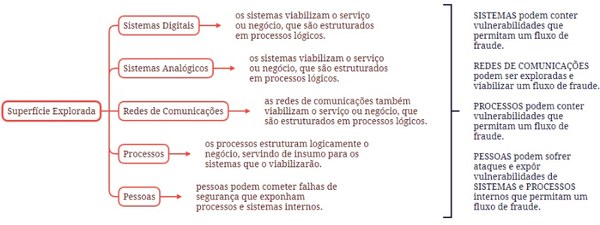

Superfície de Ataque

A superfície de ataque representa o conjunto de ativos e elementos vulneráveis de uma organização que podem ser explorados por agentes maliciosos com o objetivo de comprometer a segurança da informação, causar interrupções ou viabilizar fraudes.

Essas superfícies podem ser classificadas conforme a natureza da exploração:

- Sistemas Digitais: incluem aplicações web, servidores, APIs, bancos de dados e dispositivos conectados. São comumente explorados por meio de malwares, injeção de código, acesso não autorizado e falhas de configuração.

- Sistemas Analógicos: envolvem processos manuais ou offline, como fluxos documentais, formulários físicos e autenticações presenciais. Vulnerabilidades nesse grupo podem permitir fraudes internas ou operacionais, especialmente em processos de baixo controle.

- Redes de Comunicações: representam a infraestrutura de conectividade (internet, redes privadas, Wi-Fi, etc.) e podem ser exploradas para interceptação, sequestro de sessão, ataques man-in-the-middle ou como ponto de entrada para cargas maliciosas alimentadas por IA.

- Processos: são as regras e fluxos que organizam o funcionamento do negócio. Quando mal definidos, permitem atalhos operacionais ou uso indevido de permissões, facilitando fraudes. Pessoas: representam uma das superfícies mais vulneráveis. Empregados ou terceiros podem ser alvo de engenharia social, falhas operacionais, ou uso indevido de privilégios, favorecendo o comprometimento de sistemas e processos.

A imagem abaixo deixa claro as principais superfícies de ataque:

A gestão das superfícies de ataque — que envolvem sistemas digitais e analógicos, redes de comunicação, processos e pessoas — é essencial para a prevenção de fraudes.

Segundo a Gartner (2023), até 2026, cerca de 60% das violações bem-sucedidas envolverão superfícies de ataque desconhecidas ou mal geridas, com destaque para APIs, interfaces expostas e processos sem rastreabilidade, evidenciando a urgência de uma abordagem proativa e integrada de segurança. [5]

Diante da complexidade dessas superfícies, é possível afirmar que a fraude não é um evento isolado, mas sim uma consequência direta da exploração dessas vulnerabilidades.

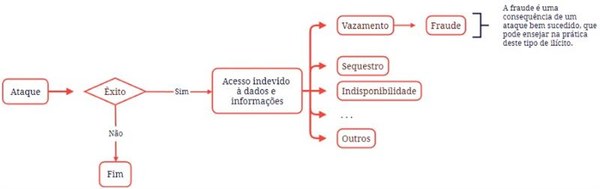

Fraude Decorre de um Ataque Bem-sucedido

Uma vez compreendido as Origens e as Superfícies de Ataques são possíveis depreender deste estudo proposto neste artigo que: “fraude é uma das consequências de um ataque bem-sucedido”, conforme ilustrado no diagrama abaixo.

A fraude é, portanto, o resultado direto da exploração bem-sucedida de uma ou mais vulnerabilidades — sejam elas técnicas, humanas ou processuais —, gerando prejuízos significativos para indivíduos, instituições e a sociedade.

Conclusão

Este artigo nos permite compreender que a fraude é um desafio complexo e multifacetado, que exige uma abordagem proativa e integrada para ser combatida. Compreender suas origens, identificar a superfície de ataque e implementar contramedidas eficazes são passos essenciais para proteger indivíduos e organizações contra as fraudes.

Também se conclui que a colaboração entre os setores público e privado, somada ao uso estratégico de tecnologias avançadas, como inteligência artificial, é essencial para mitigar riscos, fortalecer a resiliência cibernética e minimizar os impactos causados por fraudes.

Privacidade, proteção de dados, segurança da informação e prevenção à fraude são domínios distintos, mas altamente interdependentes, que devem atuar de forma articulada. Essa sinergia é a base para construir um ecossistema digital mais confiável, seguro e resiliente.

Fontes:

[1] BRASIL. Decreto-Lei nº 2.848, de 7 de dezembro de 1940. Código Penal. Art. 171 – Estelionato. Disponível em: http://www.planalto.gov.br/ccivil_03/decreto-lei/del2848compilado.htm. Acesso em: 22 jun. 2025.

[2] IBM. X-Force Threat Intelligence Index 2024. [S.l.]: IBM Security, 2024. Disponível em: https://www.ibm.com/reports/threat-intelligence. Acesso em: 23 jun. 2025.

[3] VERIZON. Data Breach Investigations Report 2024. Verizon Enterprise Solutions, 2024. Disponível em: https://www.verizon.com/business/resources/reports/dbir/. Acesso em: 20 jun. 2025.

[4] KASPERSKY. Relatório Anual de Ameaças Cibernéticas 2024. Moscou: Kaspersky Lab, 2024. Disponível em: https://www.kaspersky.com/blog/security-reports. Acesso em: 23 jun. 2025.

[5] GARTNER. Top trends in cybersecurity 2023. Stamford: Gartner, 2023. Disponível em: https://www.gartner.com/en/documents/4006573. Acesso em: 20 jun. 2025.

Débora Sirotheau é gerente do Departamento de Combate à Fraude Cibernética do Serpro. Analista de TI com pós-graduação em redes de computadores pela UFPA. Advogada pós-graduada em Privacidade e Proteção de Dados Pessoais pela Faculdade de Direito da Universidade de Lisboa e pela Escola Superior do Ministério Público do RS. Certificada CIPM E CDPO/BR pela IAPP. Certificada NIST CSF 2.0 e NIST RMF. É conselheira titular do CNPD/ANPD. Palestrante. Professora convidada de proteção de dados em cursos de pós-graduação.

Débora Sirotheau é gerente do Departamento de Combate à Fraude Cibernética do Serpro. Analista de TI com pós-graduação em redes de computadores pela UFPA. Advogada pós-graduada em Privacidade e Proteção de Dados Pessoais pela Faculdade de Direito da Universidade de Lisboa e pela Escola Superior do Ministério Público do RS. Certificada CIPM E CDPO/BR pela IAPP. Certificada NIST CSF 2.0 e NIST RMF. É conselheira titular do CNPD/ANPD. Palestrante. Professora convidada de proteção de dados em cursos de pós-graduação.

Foi vice-Presidente da Comissão Especial de Proteção de Dados da OAB Nacional, Presidente da Comissão Estadual de Proteção de Dados e Conselheira Seccional da OAB/PA.

José Roberto Rebelo Simões é analista da área de Combate à Fraude Cibernética do Serpro.Formado em Tecnologia em Processamento de Dados, pós-graduado em Segurança da Internet pela UNIRIO e MBA Master in Project Management pela UFRJ. Certificado como PMP pelo Project Management Institute - PMI, desde 2004, com experiência em Gerenciamento de Projetos, Programas e Portfólios e ainda ABNT Lead Implementer 27701. Foi aprovado no processo seletivo de Líderes da Transformação Digital 2020 do Ministério da Economia / Secretaria de Governo Digital. Também foi professor docente na Universidade Católica de Brasília, atuando em educação, comercial, consultoria em privacidade e proteção de dados pessoais; segurança da informação; governança; gestão de projetos; gestão de processos, gestão de produto; transformação digital.

José Roberto Rebelo Simões é analista da área de Combate à Fraude Cibernética do Serpro.Formado em Tecnologia em Processamento de Dados, pós-graduado em Segurança da Internet pela UNIRIO e MBA Master in Project Management pela UFRJ. Certificado como PMP pelo Project Management Institute - PMI, desde 2004, com experiência em Gerenciamento de Projetos, Programas e Portfólios e ainda ABNT Lead Implementer 27701. Foi aprovado no processo seletivo de Líderes da Transformação Digital 2020 do Ministério da Economia / Secretaria de Governo Digital. Também foi professor docente na Universidade Católica de Brasília, atuando em educação, comercial, consultoria em privacidade e proteção de dados pessoais; segurança da informação; governança; gestão de projetos; gestão de processos, gestão de produto; transformação digital. Ieda Maria de Souza lidera a Divisão de Governança para Combate à Fraude Cibernética no Serpro. Atua na área de tecnologia com foco em governança e segurança da informação. É graduada em Administração de Redes e possui especializações em Segurança da Informação, Governança de Tecnologia da Informação (UNISUL), Cibersegurança e Governança de Dados. Concluiu MBA em Liderança e Gestão de Equipes (PUC/RS), com foco em inovação e engajamento. Possui certificação ITIL, com atuação em projetos estratégicos voltados à prevenção de fraudes cibernéticas.

Ieda Maria de Souza lidera a Divisão de Governança para Combate à Fraude Cibernética no Serpro. Atua na área de tecnologia com foco em governança e segurança da informação. É graduada em Administração de Redes e possui especializações em Segurança da Informação, Governança de Tecnologia da Informação (UNISUL), Cibersegurança e Governança de Dados. Concluiu MBA em Liderança e Gestão de Equipes (PUC/RS), com foco em inovação e engajamento. Possui certificação ITIL, com atuação em projetos estratégicos voltados à prevenção de fraudes cibernéticas.